Cyber-Vergers : Pourquoi nos pommes numériques sont-elles si véreuses ?

1. Introduction : La tentation du croquant numérique

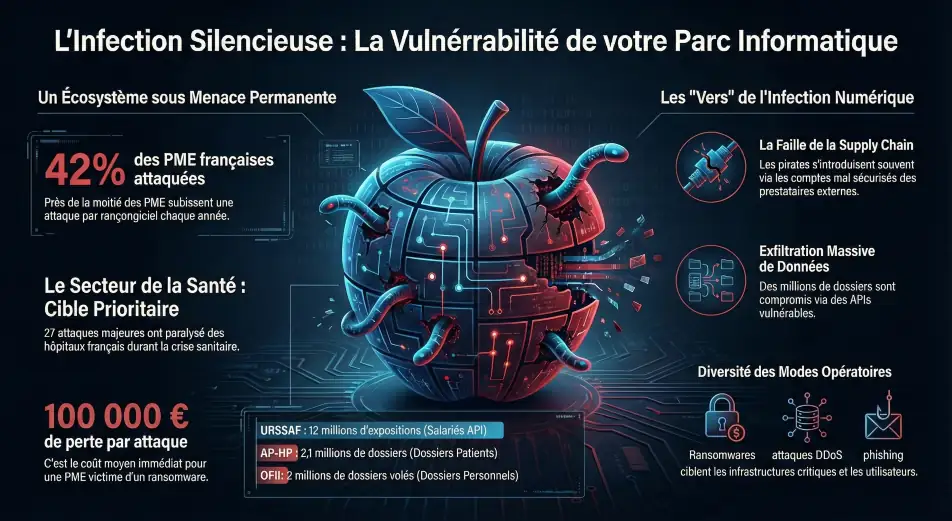

Admirez votre Système d’Information (SI). Il est rutilant, n’est-ce pas ? Poli à grand renfort de « transformation digitale », exposé avec l’orgueil d’une pomme de concours sous les projecteurs d’un salon de l’agriculture. On en oublierait presque que derrière cette peau cirée, l’amateurisme agricole règne. Pendant que vos dirigeants se gargarisent de mots-clés en « as-a-service », les statistiques nous rappellent une réalité plus terreuse : une PME française est frappée par un ransomware toutes les 40 secondes. Le verger numérique national ne produit plus de la valeur, il cultive des parasites, et ce n’est certainement pas en repeignant la clôture chaque année que vous empêcherez le ver de s’installer au cœur du fruit.

2. La pomme brillante à l’extérieur mais véreuse à l’intérieur

C’est le grand paradoxe de l’esthétique sécuritaire : on dépense des fortunes en cosmétique numérique pour masquer des infrastructures qui sentent le purin. Beaucoup de PME, bercées par l’illusion d’être « trop petites pour intéresser les voleurs », traitent leur budget cyber comme une quête dominicale : avec un minimum de piété et un maximum d’avarice.

Pourtant, elles restent les proies les plus tendres. Pourquoi s’échiner à forcer un coffre-fort quand il suffit de cueillir une pomme à hauteur d’homme ? Les attaquants ont délaissé la force brute pour la finesse de l’ingénierie sociale et du phishing. Le résultat est pathétique : des façades techniques clinquantes qui s’effondrent dès qu’un employé clique sur une promotion pour des engrais miracles. On investit dans le paraître, on ignore l’être, et on s’étonne que la récolte soit pourrie avant même d’arriver au pressoir.

3. Les paniers de pommes laissés sans surveillance (Le drame de la sous-traitance)

Dans le monde merveilleux de la « Supply Chain », votre sécurité est indexée sur celle de votre prestataire le plus négligent. C’est le syndrome du panier laissé sur le bord de la route : pourquoi s’attaquer à votre verger clôturé quand vos partenaires déposent vos pommes dans des cageots sans verrous ?

- L’OFII (Office français de l’immigration et de l’intégration) : Ici, le ver n’est pas passé par la grande porte, mais par un prestataire externe. Bilan de cette cueillette nocturne ? 2 millions de dossiers exfiltrés et mis en vente sur le dark web par des pirates qui n’ont même pas eu à transpirer.

- ManoMano : Un classique de l’incurie. La porte était fermée, mais les clés ont été volées dans la poche d’un agent tiers (prestataire). Résultat : des coordonnées clients éparpillées comme des feuilles mortes en automne.

4. La pomme coupée en deux sur la place publique (Exfiltration et APIs)

Laisser des APIs mal protégées, c’est comme couper ses pommes en deux et les laisser en libre-service sur la place du village en espérant que personne ne les mangera. Les interfaces de programmation sont devenues le buffet à volonté des hackers, surtout quand on oublie de vérifier qui s’assoit à la table.

| L’entité ciblée | Butin de la Récolte (Données Exfiltrées) |

| URSSAF | 12 millions de salariés exposés via un accès partenaire compromis (identifiants volés). |

| AP-HP | 2,1 millions de dossiers patients. 7 To de données siphonnées via le logiciel ORBIS. |

| Ministère de l’Intérieur | 16,4 millions d’individus (selon les revendications d’Indra sur BreachForums). |

| Fédération Nationale des Chasseurs | 1 million de profils de chasseurs en accès libre. |

Le cas de l’AP-HP est un chef-d’œuvre de patience parasitaire. Le groupe Gigacat ne s’est pas contenté d’un simple vol : ils ont pratiqué le « scraping » méthodique pendant quatre ans. En simulant une utilisation normale des comptes de services, le ver a hiberné dans le fruit, absorbant tranquillement prescriptions, imageries et DMB (Dossier Médical de Base). Gigacat a même laissé 12 jours à l’AP-HP pour négocier avant de commencer à diffuser 100 000 dossiers par jour. C’est l’industrialisation de la compote.

5. Le pommier sans clôture (Absence de gouvernance et de segmentation)

Un verger sans segmentation, c’est un verger où un seul arbre malade condamne toute la colline. Sans Authentification Multi-Facteurs (MFA) ou segmentation réseau, vous offrez une autoroute aux parasites.

Le secteur public français semble particulièrement apprécier cette absence de « clôtures électrifiées ». Sur BreachForums, les pirates se gaussent : le Ministère de l’Intérieur aurait vu ses fichiers les plus sensibles — le TAJ (Traitement d’Antécédents Judiciaires) et le FPR (Fichier des Personnes Recherchées) — compromis. Les menaces pèsent désormais sur la DGFIP (Finances Publiques) et la CNAV (Retraites).

Et quand ce n’est pas le vol, c’est le sabotage. Les attaques DDoS (Déni de Service) contre La Poste ou La Banque Postale ressemblent à des nuées de sauterelles numériques : des botnets saturent les infrastructures jusqu’à l’asphyxie totale. Sans « pesticides numériques » (solutions de filtrage et d’atténuation), vos services en ligne ne sont que des châteaux de cartes dans un coup de vent.

6. Le fermier qui découvre le ver après la récolte

La gestion de crise à la française tient souvent plus de la procession religieuse que de l’ingénierie. On pleure sur les pommes gâtées une fois qu’elles sont au sol.

- 42 % des PME françaises subissent des ransomwares chaque année.

- Une PME sur trois cède au chantage et paie la rançon (souvent aux alentours de 100 000 €).

- Tragicomédie finale : une entreprise sur cinq ne récupère jamais ses fichiers, même après avoir payé.

C’est le « double-effet Kiss-Cool » de la cyber-négligence : vous perdez votre argent ET vos données. L’absence de tests de Plans de Reprise d’Activité (PRA) transforme chaque incident en apocalypse. Le fermier contemple son verger dévasté, réalisant que son matériel de secours n’a jamais été entretenu et que ses sauvegardes sont aussi véreuses que ses fichiers originaux.

7. Conclusion : Comment ne plus produire de compote par accident

Pour ne pas finir avec un SI réduit en purée, il est temps de passer à une agriculture numérique raisonnée :

- Pesticides et Clôtures (MFA & Segmentation) : L’identité est votre nouveau périmètre. Sans authentification forte, vous n’avez aucune sécurité.

- Durcissement des APIs : Cessez de laisser vos interfaces ouvertes aux quatre vents. Chiffrez, segmentez et surveillez chaque appel.

- Surveillance de la Supply Chain : Vos partenaires doivent être audités. Si leur panier fuit, c’est votre récolte qui termine dans le caniveau.

- Résilience DDoS : Préparez-vous à l’orage. Le filtrage de trafic n’est pas un luxe, c’est une assurance survie.

En cybersécurité, ce n’est pas parce qu’une pomme est belle qu’elle est saine — et ce n’est pas parce qu’on ne voit pas le ver qu’il n’est pas déjà à table.

https://www.cybermalveillance.gouv.fr

Views: 0

Laisser un commentaire

Vous devez vous connecter pour publier un commentaire.